Даже самая совершенная система защиты не безопасна

Этот пост начинает серию статей о социальной инженерии, а в этом мы просто разберёмся с терминами, видами и некоторыми методами.

Так что же такое социальная инженерия?

Социальная инженерия – это способ управления действиями человека без использования технических средств, направленный на использовании слабостей человеческого фактора, и считается очень разрушительным.

В основе методов социальной инженерии всегда лежит манипулирование базовыми эмоциями человека: страхом, жадностью, эмпатией.

Основная задача социального инженера — «подобрать ключ» к каждому конкретному человеку и сыграть на его чувствах и эмоциях так, чтобы он забыл про осторожность и совершил необходимые злоумышленнику действия.

В результате успешных атак с применением методов социальной инженерии жертва добровольно и зачастую без каких-либо подозрений предоставляет злоумышленнику важные данные (логины и пароли от учетных записей, реквизиты банковских карт) или необходимые возможности для получения доступа к целевой системе в обход ограничений безопасности.

«Типичным примером атаки социального инженера является звонок или рассылка сообщений клиенту банка от лица сотрудника этого банка.

Клиенту сообщают, что его карта заблокирована и под предлогом восстановления карты просят предоставить реквизиты и кодовое слово.»

Виды социальной инженерии

Социальная инженерия подразделяется на два основных вида:

- Социальная инженерия.

- Обратная социальная инженерия.

У этих двух видов общее только то, что они воздействуют на человека, но при этом их способы воздействия совершенно различны. Социальная инженерия может быть применима в любой обстановке, без предварительной подготовки, а люди, в отношении которых была направлена социальная инженерия, остаются в неведении настоящей ситуации, иногда и личностей.

Социальная инженерия успешно применяется не только для взлома и получения информации, как написано во многих книгах, но и в реальных ситуациях, для извлечения обыкновенной прибыли.

В обычной жизни мы не взламываем ежедневно компьютеры и сервисы, но почти ежедневно тратим деньги, которые нужно как-то зарабатывать.

〈Разберем самый обычный пример из жизни. Есть одна компания, под кодовым названием фирма №1. Как и у любой хорошей фирмы у нее много сайтов, на которых представлен один и тот же товар или услуга.

Раньше одна и та же компания создавала от 5 до 20 сайтов, и старалась вывести их все на первую и вторую страницу в выдаче. И это получалось. В итоге человек обращался в одну и ту же фирму с одним и тем же заказом, не зависимо от того, какой бы он сайт не выбрал.〉

Почему человек думал, что это разные организации?

Потому что, это были разные сайты, поэтому он звонил, заказывал, иногда к нему даже приезжали люди как бы от разных фирм, но это перестало работать со временем.

Поисковые системы ввели фильтр (antiaffilat фильтр). При обнаружении сайтов одной фирмы, по одному запросу в выдаче, если будет выявлено, что целью организации является продажа товаров и оказание услуг, к этим сайтам будет применен специальный фильтр, который оставляет один сайт, а остальные отбрасывает на самые дальние странички.

Сейчас, чтобы противостоять этому фильтру, придумано много методов, один из которых – это скрытие данных владельца домена по запросу «whois». Почту и телефон же стараются указывать для каждого домена разные. Тоже самое дело и с телефонами и адресами на самом сайте. Названия фирм очень часто пишут, в соответствии с названиями доменов.

Методы социальной инженерии

Существуют различные методы социальной инженерии, принято выделять следующие:

Фишинг

Поддельные страницы сайта являются одними из самых популярных методов обмана пользователей с целью получения персональной или конфиденциальной информации. Страница, повторяющая дизайн целевой, и содержит поля для ввода логина и пароля.

Ссылки на такие страницы распространяются через СМС-сообщения, электронные письма, социальные сети и мессенджеры. Причем получить фишинговое письмо можно даже от знакомого адресата. Чтобы вызвать доверие у своей жертвы, злоумышленники часто используют взломанные учетные записи.

Претекстинг

Метод социальной инженерии, при которой злоумышленник представляется другим человеком и по заранее подготовленному сценарию подводит пользователя к тому, что тот совершает требуемые мошеннику действия или выдает необходимую конфиденциальную информацию.

Обычно реализуется через телефон, социальные сети или электронную почту и требует предварительного сбора информации о жертве.

«Примером может служить телефонный звонок от имени сотрудника банка, который сообщает клиенту, что его банковская карта заблокирована и выманивает у него реквизиты карты под предлогом ее разблокировки.»

Обратная социальная инженерия

Обратная социальная инженерия строится на трех факторах:

- Создание ситуации, которая вынуждает человека обратиться за помощью

- Реклама своих услуг или опережение оказания помощи другими людьми

- Оказание помощи и воздействие

Метод, при которой злоумышленник вынуждает жертву саму обратиться к нему за «помощью». Этим методом пользуются злоумышленники, выдающие себя за сотрудников технической поддержки. Подобная атака проходит в несколько этапов.

«Например, сначала злоумышленник создает на компьютере жертвы обратимую неполадку.

Затем сообщает пользователю о своей возможности решить подобные технические проблемы

(размещает объявление или свои контакты рядом с рабочим местом пользователя или там, где он их увидит наверняка).

После того как пользователь обратится к нему за помощью, злоумышленник решает проблему и заодно получает необходимый для своих целей

доступ к компьютеру пользователя.»

Подведём итоги

Самый основной способ защиты от социальной инженерии – это обучение, поэтому тот, кто предупрежден, тот вооружён.

Именно поэтому данный блог будет посвящён социальной инженерии и в следующих статьях мы будем описывать методы, различные манипуляции, техники воздействия на человека, делиться полезными книгами на данную тематику и способы защиты от Си.

Статьи будут представлены исключительно в ознакомительных целях. Вся информация будет направлена на то, чтобы уберечь читателей от противозаконных действий.

Социальная инженерия: актуальная угроза и меры защиты

Что такое «социальная инженерия»

Термин «социальная инженерия» обозначает способ получения злоумышленником нужной информации или управления действиями человека без использования технических средств. Суть социальной инженерии заключается в применении только психологических методов воздействия на людей, убеждения, внушения доверия и хитрости. В основе методов социальной инженерии всегда лежит манипулирование базовыми эмоциями человека: страхом, жадностью, эмпатией. Основная задача социального инженера — «подобрать ключ» к каждому конкретному человеку и сыграть на его чувствах и эмоциях так, чтобы он забыл про осторожность и совершил необходимые злоумышленнику действия.

В результате успешных атак с применением методов социальной инженерии жертва добровольно и зачастую без каких-либо подозрений предоставляет злоумышленнику важные данные (логины и пароли от учетных записей, реквизиты банковских карт) или необходимые возможности для получения доступа к целевой системе в обход ограничений безопасности.

Типичным примером атаки социального инженера является звонок или рассылка сообщений клиенту банка от лица сотрудника этого банка. Клиенту сообщают, что его карта заблокирована и под предлогом восстановления карты просят предоставить реквизиты и кодовое слово.

Жертвы и цели социальных инженеров

Жертвой атаки с использованием социальной инженерии может стать каждый человек. Универсального средства защиты от них не существует. Весь вопрос лишь в том, насколько изощренную и достоверную схему обмана сможет придумать социальный инженер, чтобы втереться в доверие и заставить свою жертву совершить требуемые и заранее спрогнозированные действия.

Целями атак социальных инженеров становятся как простые пользователи, так и сотрудники различных компаний и банков. В первом случае основной мотив злоумышленника — корысть, во втором случае — получение доступа в корпоративную сеть с целью кражи данных, конкурентной разведки, нарушения работы информационных систем. Даже надежно защищенная при помощи новейших технических и аппаратных средств и изолированная от сети Интернет информационная система уязвима к атакам подобного рода просто потому, что с ней работают и ею управляют люди.

Социальная инженерия, как правило, является одним из этапов спланированной компьютерной атаки. Злоумышленнику проще сначала «взломать» человека и получить доступ к системе или убедить жертву самостоятельно запустить на компьютере вредоносный файл, чем тратить время на поиск и эксплуатацию технических уязвимостей.

Техники социальной инженерии

Принцип атаки с использованием социальной инженерии основывается на вызове у жертвы чувства доверия. По своей природе большинство людей склонны доверять, когда к ним обращается дружелюбный и общительный человек с каким-либо вопросом или обоснованной на первый взгляд просьбой о помощи. Например, распространенным способом выманивания у сотрудника компании конфиденциальной информации по-прежнему остается телефонный звонок злоумышленника, представившегося коллегой или сотрудником техподдержки. Если социальный инженер провел предварительную работу, выяснил имя и фамилию своей жертвы, должность, рабочий телефон, придумал достоверную и убедительную историю, овладел профессиональным сленгом, то у пользователя не возникнет никаких сомнений, и он без малейшего подозрения сообщит мошеннику любую информацию, в том числе логин и пароль от своей учетной записи.

Тот факт, что большинство людей оставляют огромное количество информации о себе в сети Интернет, играет на руку социальным инженерам. По «цифровым следам» своей жертвы, её страничкам в соцсетях злоумышленник может составить представление о характере, интересах, привычках человека и использовать эти данные в ходе атаки.

Каналы связи для осуществления атак методом социальной инженерии могут быть любые: электронная почта, мессенджеры, телефонные звонки, СМС-сообщения.

Существуют различные техники социальной инженерии:

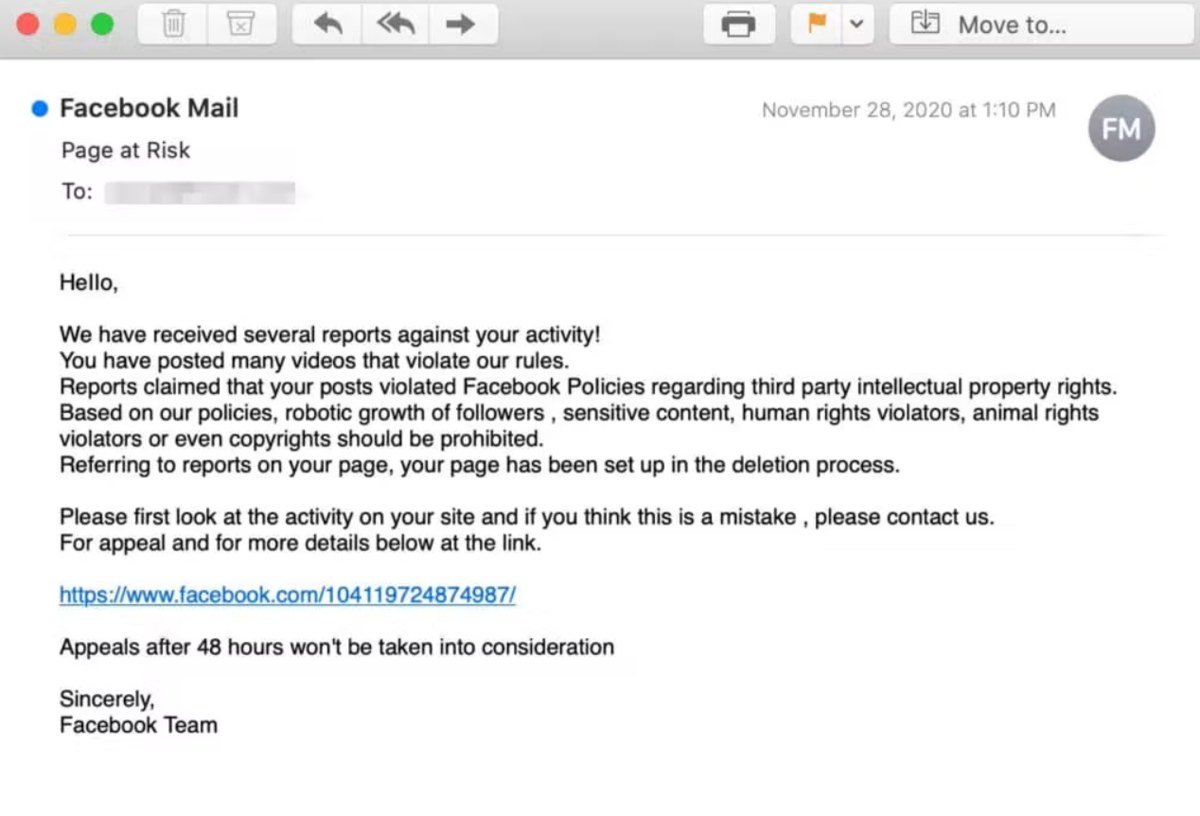

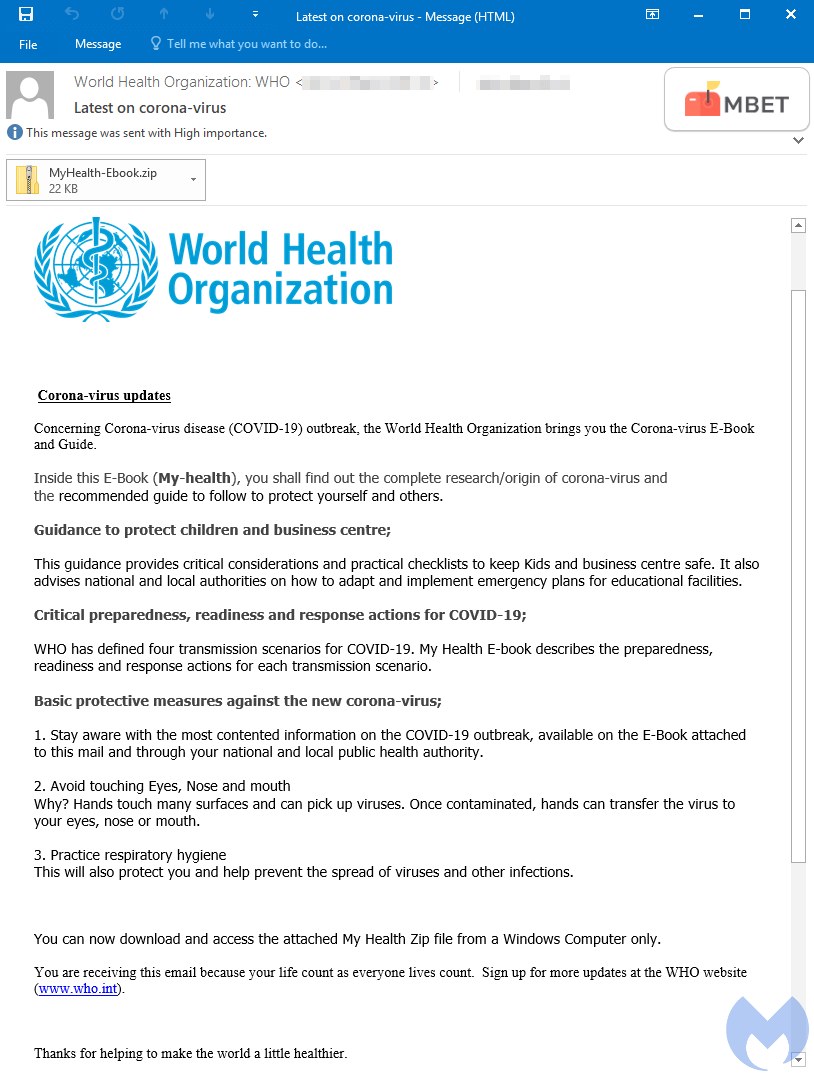

- Фишинг. Поддельные страницы сайта являются одними из самых популярных методов обмана пользователей с целью получения персональной или конфиденциальной информации. Страница, повторяющая дизайн целевой, и содержит поля для ввода логина и пароля. Ссылки на такие страницы распространяются через СМС-сообщения, электронные письма, социальные сети и мессенджеры. Причем получить фишинговое письмо можно даже от знакомого адресата. Чтобы вызвать доверие у своей жертвы, злоумышленники часто используют взломанные учетные записи.

- Вишинг или «голосовой фишинг». Разновидность фишинга, когда для связи со своей жертвой злоумышленник использует телефонную связь.

- Претекстинг. Техника социальной инженерии, при которой злоумышленник представляется другим человеком и по заранее подготовленному сценарию подводит пользователя к тому, что тот совершает требуемые мошеннику действия или выдает необходимую конфиденциальную информацию. Обычно реализуется через телефон, социальные сети или электронную почту и требует предварительного сбора информации о жертве. Примером может служить телефонный звонок от имени сотрудника банка, который сообщает клиенту, что его банковская карта заблокирована и выманивает у него реквизиты карты под предлогом ее разблокировки.

- Обратная социальная инженерия. Техника, при которой злоумышленник вынуждает жертву саму обратиться к нему за «помощью». Этим методом пользуются злоумышленники, выдающие себя за сотрудников технической поддержки. Подобная атака проходит в несколько этапов. Например, сначала злоумышленник создает на компьютере жертвы обратимую неполадку. Затем каким-либо образом сообщает пользователю о своей возможности решать подобные технические проблемы (размещает объявление или свои контакты рядом с рабочим местом пользователя или там, где он их увидит наверняка). После того как пользователь обратится к нему за помощью, злоумышленник решает проблему и заодно получает необходимый для своих целей доступ к компьютеру пользователя.

Рекомендации

Основным способом защиты от атак с использованием техник социальной инженерии является повышение осведомленности пользователей. Только личная бдительность и критический подход позволит распознать угрозу социальной инженерии и признаки манипуляции Вашими действиями.

Если речь идет о компании, то все сотрудники должны быть предупреждены об опасности раскрытия персональной информации и конфиденциальной информации компании, а также о способах предотвращения утечки данных. Лучше всего это реализовать с помощью разработки четких и ясных инструкций, в которых будет прописано, какую информацию можно предоставлять другим лицам (посетителям, коллегам, в службу технической поддержки).

Существует несколько простых правил, которые следует неукоснительно соблюдать всем пользователям.

- Никому и никогда не сообщайте логины и пароли от своих учетных записей. Даже если Вас пытаются убедить, что от этого зависит выполнение срочной и важной задачи. Помните, что сотрудники банка не имеют права запрашивать у Вас номер банковской карты, CVV/CVC-код и иную информацию, позволяющую произвести списание денежных средств.

- Не скачивайте вложения и не переходите по подозрительным ссылкам в письмах, полученных даже от известных Вам лиц. Всегда проверяйте с помощью других доступных каналов связи (телефонного звонка, сообщения в мессенджере), что отправитель письма — именно тот, за кого себя выдает.

- Перед переходом по ссылке из письма или сообщения наведите на неё курсор мыши, чтобы увидеть реальный URL-адрес страницы.

- Блокируйте компьютер, когда уходите от своего рабочего места.

- Используйте надежные и уникальные пароли для различных сервисов. Используйте менеджеры паролей.

Помните, от атак социальных инженеров позволит защититься только личная бдительность и критический подход.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

В центре внимания

Каждый из нас понимает очевидную вещь: перспективное планирование обеспечивает широкому кругу (специалистов) участие в формировании первоочередных требований.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

Основные методы социальной инженерии

- Психологические методы;

- Сбор информации;

- Обрамление (Framing);

- Использование предлогов (Pretexting);

- Извлечение (Elicitation);

- Манипулирование (Manipulation);

- Планирование и сценарии;

- Инструменты.

Раскроем вышеперечисленные методы более подробно.

Психологические методы

Отвлечение внимания – непроизвольное перемещение внимания с одного объекта на другой. Сильнее всего отвлекают предметы или явления, которые появляются внезапно и действуют с меняющейся силой и частотой. Было доказано, что в ответ на эти раздражители у человека появляется трудно угасаемый ориентировочный рефлекс.

Социальное соответствие – как правило, люди проявляют большую симпатию к тем, кто занимает похожее положение в обществе, имеет схожий возраст, пол, происхождение, профессию, семейное положение и т.д.

Принцип толпы. Толпа – бесструктурное скопление людей, лишённых ясно осознаваемой общности целей, но взаимно связанных сходством эмоционального состояния и общим объектом внимания. Пользуясь этим принципом, можно манипулировать индивидом в толпе.

Обман – умышленное утаивание каких-либо сведений или событий.

Нужды и Желания – использование нужд и желаний человека в своих целях.

Срочность и ограниченность – данный прием часто используется в продажах. Дефицит рождает чувство эксклюзивности, желанность вещи, т.е. тех чувств, которых изначально к этой вещи не было.

Сбор информации

Существует две основных классификации методов сбора информации: используя интернет и не используя интернет.

Используя интернет, можно эффективно искать информацию с помощью следующих книг и утилит:

- Google hacking – Johnny Long – GH For Penetration Testers – в данной книге подробно описано, как можно использовать мощные возможности поисковых алгоритмов компании Google.

- Phishing – Social Engineering Toolkit — проект Devolution, поставляемый в комплекте с Kali Linux в качестве программного средства, которое используется для внешнего аудита безопасности (Penetration Testing). Данная программа была написана Дэвидом Кеннэди, известным как ReL1k.

- Maltego – специализированное разведывательное ПО, предназначенное для сбора информации из различных источников и представления найденной информации в удобном для понимания формате. Также Maltego позволяет установить ранее неизвестные отношения между найденными сущностями.

- FOCA – мощный инструмент для извлечения и анализа метаданных. Foca умеет извлекать метаданные из файлов Microsoft Office, PDF файлов, графических файлов и любых других типов файлов, содержащих метаданные. Данная программа может извлекать из фотографий подробную информацию о месте, в котором производилась фотосъёмка, по сохранённым в файле фотографии GPS данным.

Мануал: Как пробить всю информацию о человеке за 10 минут!

Вне интернета информацию можно собирать следующими способами:

- Tail Gating – проникновение в закрытое здание, следуя по пятам за тем, кто имеет право туда войти.

- Shoulder Surfing – подглядывание через плечо пользователя за тем, что набирает пользователь на клавиатуре и что появляется на экране.

- Телефон – используя данный способ, как правило, злоумышленники пытаются убедить цель, что звонит либо коллега по работе, либо представитель государственных органов (например, сотрудник правоохранительных органов или аудитор)

- Вторжение – получить необходимую информацию о человеке, можно осуществить вторжение в личное пространство.

- Диверсия – Отвлечение/привлечение внимания осуществив намеренное причинение ущерба какому-либо имущество и попытаться извлечь информацию в момент отвлечения внимания цели на яркий инцидент.

Сбор информации: что искать о корпорации (фирме)?

Профиль фирмы, который включает в себя, основные направления деятельности компании, её прибыль, основные статьи расходов, критические процессы, список партнеров, поставщиков, аутсорсеров, технологии, которые используются в процессе деятельности.

Масштабы корпорации – злоумышленник попытается узнать численность компании, территориальное распределение филиалов (если они есть).

Документы и публичные данные – как правило, на официальном сайте компании имеются общедоступные файлы, данные о сотрудниках, иногда опубликованы адреса электронной почты, телефоны, прочие контакты. С помощью поисковых механизмов можно найти отчеты, пресс-релизы компании, а с помощью специальных команд можно узнать IP-адреса серверов компании на основании доменных имён.

Сбор информации: что искать об индивидууме?

Круг общения – как правило, люди сами выкладываю информацию о себе в социальных сетях. К такого рода информации относится: школа, ВУЗ, дополнительное обучение, работа, карьера, конференции, выставки, семья, друзья, знакомые.

Интересы – можно узнать о посещении различных клубов, тусовок, наличию или отсутствию хобби. Почтовый адрес человека можно обнаружить в списках рассылки, тематических форумах. Узнав ник человека, можно попытаться определить онлайн-сообщества, в которых он участвует, сетевые игры (MMORPG и др.), в которые он предпочитает играть.

Обрамление (Framing)

Обрамление – это информация и жизненный опыт, которые формируют нашу реакцию на события, а также решения, которые мы принимаем.

Используя данную технику, можно составить психологический портрет цели на основании следующих данных:

Тип восприятия:

- визуал

- аудиал

- кинестетик

Жизненный опыт – используя любые доступные источники информации, необходимо исследовать жизненный опыт человека;

Политические и религиозные убеждения – желательно выяснить отношение человека к религии, а также его интерес к политической жизни;

Комплексы и фобии – анализируя поведение и доступную публичную информацию, можно попытаться выяснить фобии и комплексы;

Принципы – каких идейных принципов придерживается человек в повседневной жизни;

Профессиональный опыт – какие должности занимал, какими знаниями и навыками обладает, в каких корпорациях работал.

Использование предлогов (Pretexting)

Предлог – это акт создания вымышленного сценария для убеждения цели в предоставлении информации либо выполнении определенного действия.

Претекстинг (англ. pretexting) — атака, в которой злоумышленник представляется другим человеком и по заранее подготовленному сценарию выуживает конфиденциальную информацию. Эта атака подразумевает должную подготовку, как то: день рождения, ИНН, номер паспорта либо последние цифры счета, для того, чтобы не вызвать подозрений у жертвы. Обычно реализуется через телефон или электронную почту.

11 методов, которые активно используют социальные инженеры!

Классические предлоги, используемые злоумышленниками:

- Help Desk / Tech Support – выдача себя за сотрудника технической поддержки сотового оператора или программы, которой пользуется человек.

- Pizza Guy – представляясь доставщиком пиццы, можно осуществить незаконное проникновение в охраняемые помещения.

- Претендент на собеседовании – представляясь кандидатом на работу, можно выяснить контакты сотрудников компании, проникнуть в офис для исследования инфраструктуры компании изнутри.

- Торговый представитель – представившись торговым представителем, можно получить некоторую информацию о продажах и финансовой ситуации в фирме у невнимательных сотрудников отделов продаж.

- Бизнес партнер – выдав себя за бизнес партнёра, при удачном стечении обстоятельств, можно выяснить необходимую информацию. Для более эффективного использования этого метода злоумышленники будут изучать особенности корпоративного языка и культуры. Если мошенник будет разговаривать с жертвой на одном языке, то намного быстрее начнет вызывать доверие, а, значит, быстрее получит нужную информацию.

- Разъяренный клиент – этим часто пользуются при попытке вернуть товар надлежащего качества. При определённом уровне психологического давления, самоконтроль человека ослабевает, и он становится более сговорчивым.

- Новый сотрудник – представившись новым сотрудником, можно попытаться получить пропуск на контрольно-пропускном пункте и осуществить вторжение на территорию предприятия.

Извлечение (Elicitation)

Извлечение это процесс получения информации в, казалось бы, нормальном и безобидном режиме общения. Другими словами, это можно рассматривать как получение информации от человека, не задавая при этом прямых вопросов.

Манипулирование (Manipulation)

Манипуляция — тип социального, психологического воздействия, представляющий собой стремление изменить восприятие или поведение других людей при помощи скрытой, обманной и насильственной тактики.

При манипулировании используются следующие психологические уязвимости человека:

- Мы хотим быть вежливыми;

- Мы хотим выглядеть профессионально;

- Мы хотим быть нужными и полезными;

- Мы хотим ощущать свою важность;

- Мы хотим быть последовательными;

- Мы не хотим врать без веской причины;

- Нам нравятся люди, похожие на нас;

- Мы относимся к людям так, как они относятся к нам.

Планирование и сценарии.

План успешной атаки с помощью социальной инженерии выглядит следующим образом:

- Исследование обрамления/фрейма – Изменение обрамления (reframing);

- Разработка предлога – предлог должен вписываться в фрейм цели – чем точнее они подходят друг другу, тем больше шансов на успех;

- Разработка сценария – не погружаться в детали слишком глубоко;

- Выполнение действия – Извлечение (elicitation) – Манипулирование (manipulation).

Примеры использования приёмов социальной инженерии

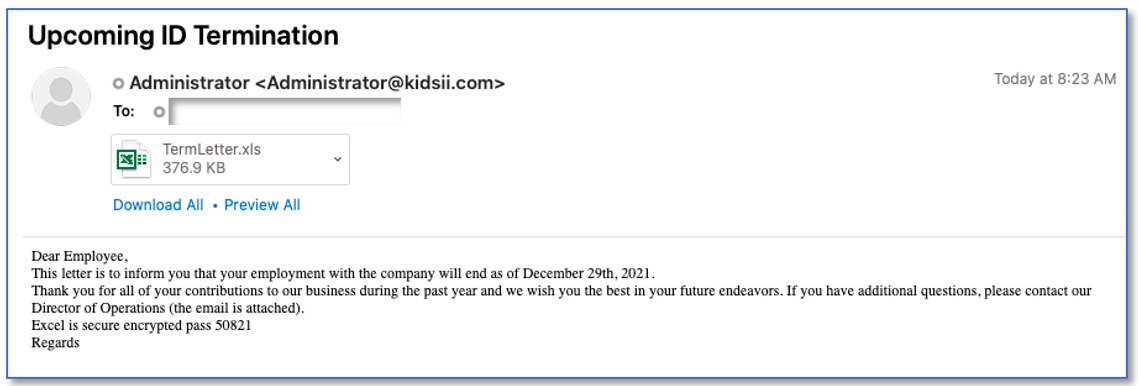

Как заставить открыть фишинговое письмо?

В нём должно быть одно из следующего содержимого:

- Что-то, что сильно заинтересовывает (бесплатные приятности, зарплата всех коллег).

- Можно затерять фишинговое письмо. Но его невозможно не открыть, если за ним следует второе, в котором просьба стереть предыдущее письмо, так как оно содержит сверхсекретную информацию.

- Письмо/веб-страница имеет привычный дизайн.

Помимо фишинговых писем, для проникновения в офис могут использоваться следующие приёмы:

- Доступ к рабочему месту: «одалживание» чужой смарт-карты, заражение флешки соседа вирусом, плечевой сёрфинг, использование незаблокированного оборудования.

- Доступ в офисе: установка сетевых закладок (MitM), проскакивание в дверные проемы за коллегой.

Полностью защититься не удастся, однако защищённость компании могут повысить следующие меры:

- Антиспам и его регулярное обновление

- Проверка подлинности IP-адресов на сервере SMTP

- Ограничение на вложения и/или запрет приема писем с зашифрованными архивами

- Пропускной режим, видеонаблюдение

- Подписание сотрудниками NDA

- Самое главное – повышение осведомлённости сотрудников.

Также в качестве профилактических мер по противодействию социальной инженерии, можно применять корпоративные рассылки. При этом последовательность действий следующая:

- Разработать «легенду» и вектор атаки (SMS, почта);

- Взять за основу корпоративный шаблон рассылки;

- Встроить в письмо безопасное шпионское ПО, передающее системную информацию, которая доказывает факт открытия вложения;

- Выполнить рассылку сотрудникам;

- Просмотреть статистику открытия писем и вложений;

- Провести профилактические мероприятия с персоналом.

Атаки АРТ.

APT (Advanced Persistent Threat) — это сложная, развитая и устойчивая атака, направленная на захват контроля над целевой инфраструктурой предприятия. Она проводится обычно с адаптацией под применяемые средства защиты информации, чтобы провести проникновение скрытно — это позволяет злоумышленникам сохранять контроль над зараженной системой максимально долгое время. APT применяется в целевых атаках на хорошо защищенные системы, когда более простые методы направленного вторжения не срабатывают или могут быстро выдать злоумышленника.

APT занимает месяцы, в течение которых пишется специальное ПО, которое не ловится антивирусами, оно запускается в целевую сеть предприятия − идет постепенный процесс по краже конфиденциальной информации или подготовке к диверсии. Противостоять таким атакам при помощи автоматизированных систем защиты невозможно – такой профессиональный взлом для них не заметен. Бороться с ними можно только силами специальных команд противодействия.

Даже отличная подготовка сотрудников информационной безопасности и наличие продуманной методологии защиты информации не может гарантировать обнаружение атаки APT. Эффективней применять максимально всесторонний анализ и корреляция событий в сети, которые могут помочь обнаружить аномальное поведение, указывающее на APT-атаки и попытки выгрузки конфиденциальных данных за пределы сети.

Статья создана для ознакомительных целей! Осведомлен значит вооружен!

Разнообразный арсенал социальной инженерии: виды атак и способы их предотвращения

Слышали ли вы про такие виды информационных атак, как Baiting, Honey Trap, Scareware, Water Holing, Quid pro Quo? В этой статье рассмотрим их и ряд других, в том числе различные виды фишинга, а также приведём громкие примеры атак и расскажем про эффективные способы защиты от них. Все эти действия злоумышленники предпринимают с одной целью — завладеть личными данными пользователей. И для начала о том, что объединяет все эти виды атак. Понимание механизмов социальной инженерии сделает вас гораздо менее уязвимыми к этому типу манипуляций.

Что такое социальная инженерия и как она работает

Социальная инженерия — это способы манипулирования людьми с целью получения от них конфиденциальной информации. Информация, которую ищут преступники, может быть разной, но чаще всего это банковские реквизиты, а также пароли от учётных записей. Кроме того, преступники могут попытаться получить доступ к компьютеру жертвы, чтобы установить там вредоносное программное обеспечение, помогающее извлекать любую информацию. И здесь злоумышленники используют разнообразный арсенал социальной инженерии, ведь куда легче получить от человека желаемое (персональные данные), завоевав его доверие. Это значительно более удобный путь, чем прямой взлом чьего-либо аккаунта: использовать слабости пользователей гораздо проще, чем пытаться найти уязвимость сервиса или программного обеспечения.

Нередко атаки с использованием средств социальной инженерии происходят в два этапа. Сначала мошенники исследуют предполагаемую жертву, чтобы собрать необходимую справочную информацию. Именно на этом этапе злоумышленник пытается завоевать доверие жертвы. А после успешных попыток наладить «добрые» отношения преступник, используя различные уловки, вытаскивает из жертвы конфиденциальную информацию (например, пароли и IP-адреса). О разных типах таких уловок мы сейчас и поговорим.

Виды атак с использованием социальной инженерии

Известно более десяти видов таких атак, а если учесть комбинированные способы, часть из которых мы тоже рассмотрим, то их число насчитывает уже несколько десятков.

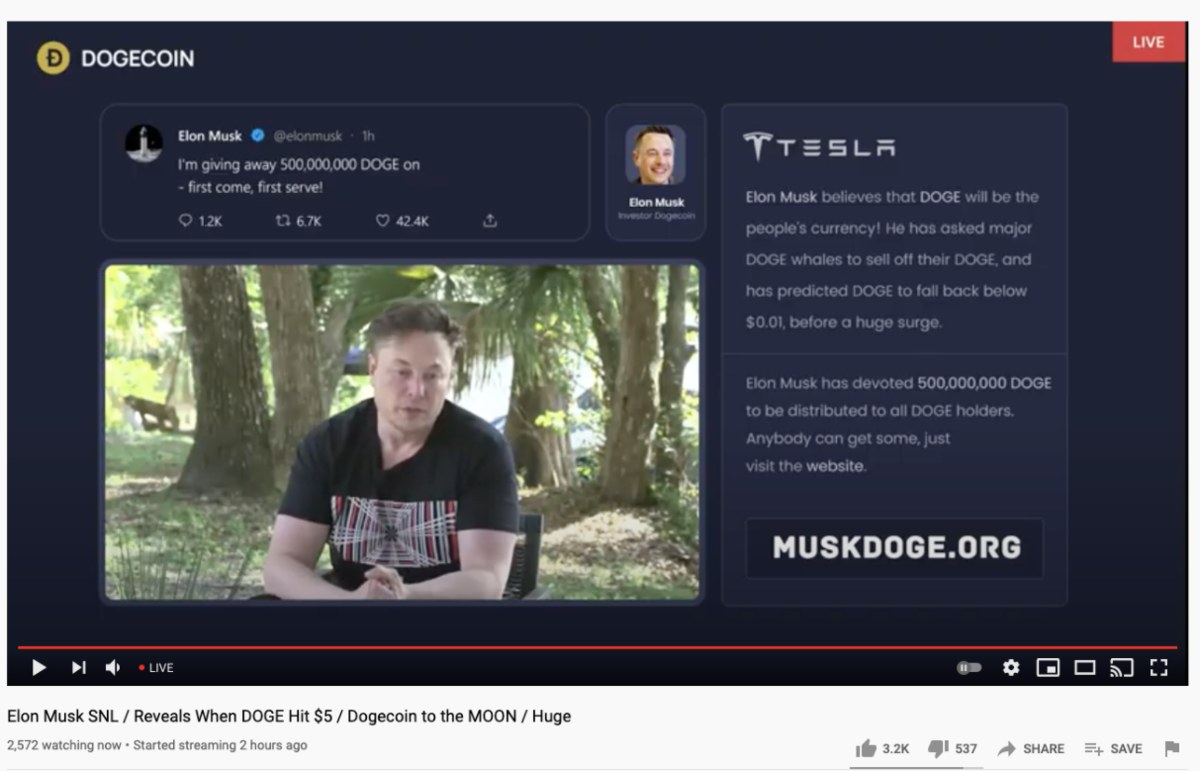

Фишинг (Phishing)

Эти атаки активно эксплуатируют человеческий фактор для сбора учётных данных или для распространения вредоносных программ. Можно сказать, что фишинг — это мошенническое использование электронных коммуникаций для обмана и получения выгоды от пользователей. Чаще всего с помощью фишинговых атак злоумышленники пытаются получить такую конфиденциальную информацию, как логины и пароли, данные кредитных карт, сетевые учётные данные.

Также фишинговая атака может быть спланирована таким образом, что после перехода на поддельный сайт у жертвы возникнут другие неприятности: например, на компьютер установится вредоносное шпионское ПО или будет зависать система из-за атаки программы-вымогателя (о них мы писали в предыдущей статье). В ряде случаев мошенники довольствуются получением информации о кредитной карте жертвы или другими личными данными для получения финансовой выгоды. Но бывает, что фишинговые электронные письма отправляются для получения регистрационной информации сотрудника или других данных для дальнейшей расширенной атаки на конкретную компанию.

Есть несколько типов фишинговых кибератак. Это такие разновидности, как целевой, голосовой, СМС-фишинг, а также «китобойный» (по описанию будет понятно, почему он так называется) и клон-фишинг.

Целевой фишинг (Spear Phishing)

Такие атаки похожи на обычный фишинг, однако нацелены они на конкретного человека или организацию. Поэтому сначала злоумышленники собирают подробную информацию о своих целях, чтобы затем присылать электронные письма, которые выглядят максимально правдоподобно. У людей часто не возникает и мысли, что фишинговое письмо пришло из ненадёжного источника. Целевой фишинг можно назвать более продвинутой версией обычного, поскольку он требует гораздо более солидной подготовки. По этой причине защититься от такой атаки обычными техническими средствами крайне сложно. А кроме того, лицо, подвергающееся целевому фишингу, в большинстве случаев не является реальной целью преступников — их конечной целью обычно становится корпоративная сетевая инфраструктура, получив контроль над которой, мошенники извлекут из этого финансовую выгоду.

Голосовой фишинг (Vishing, Voice Phishing)

В этом случае преступники используют телефон для сбора личной и финансовой информации жертвы. Например, злоумышленник может представиться сотрудником банка или страховой компании и, под предлогом рекламы новых услуг, постепенно выведывать личные данные собеседника. Так, «вишеры» могут заставать своих жертв врасплох, предлагая им получить кредит на крайне выгодных условиях. А поскольку такого рода услуги часто связаны с разглашением личной финансовой информации, то, если мошенник сможет убедить жертву в законности своего предложения, человек может даже не заподозрить подвоха и передать преступнику конфиденциальную информацию.

Пример, который частично относится и к «китобойному» фишингу: в марте 2019 года генеральному директору британской энергетической компании позвонил человек, который говорил точно таким же голосом, как и его президент. Собеседник был настолько убедительным, что генеральный директор перевёл 243 тысячи долларов «венгерскому поставщику» на банковский счет, который на самом деле принадлежал мошеннику.

Некоторые злоумышленники сосредоточиваются на больных или пожилых людях. И при таких атаках они бессовестно используют нестабильное физическое и/или психическое состояние жертвы, чтобы убедить человека, что он должен ради получения помощи передать свои личные данные. В таких случаях злодеи используют в качестве наживки обещание финансовой помощи, но только после того, как им предоставят личную информацию. Ещё один распространённый вид вишинг-атак: преступники сообщают, что якобы что-то случилось с близкими жертвы, а за решение проблемы требуют быстро перевести деньги.

Смишинг (Smishing, SMS-фишинг)

Для этого вида фишинговых атак задействуются мобильные устройства. Жертве приходит сообщение якобы с номера банка. В сообщении обычно содержится некоторая пугающая информация (см. раздел Scareware ниже), а затем предлагается решение проблемы. Классический пример: с лицевого счёта жертвы будто бы осуществлено нецелевое списание средств, поэтому человеку предлагается перейти по ссылке на страницу банка (разумеется, поддельную) или перезвонить по указанному номеру телефона (тоже контролируемому мошенниками). Также людям приходят сообщения с просьбой помочь пострадавшим от какого-либо стихийного бедствия, но чтобы помочь, нужно оставить свои личные данные. Особо хитрые хакеры могут таким образом месяцами «доить» своих жертв, регулярно снимая небольшие суммы, чтобы не настораживать людей.

«Китобойный» фишинг (Whale Phishing)

Это фишинговая атака, нацеленная конкретно на топ-менеджера крупной компании. Поэтому-то она и называется «китобойной», ведь жертва оценивается высоко, а украденная информация будет куда более ценной, чем та, которую могут предложить мошенникам обычные сотрудники компаний. А поскольку жертвами в данном случае выбираются высокопоставленные люди, преступники действуют соответствующим образом: например, присылают сообщения юридического характера или предлагают обсудить серьёзные финансовые вопросы.

Самая крупная атака подобного типа, причём не только фишинговая, а и вообще с использованием средств социальной инженерии, была совершена гражданином Литвы Эвалдасом Римасаускасом против двух крупнейших веб-корпораций мира: Google и Facebook. Римасаускас и его команда создали фальшивую компанию и выдавали себя за производителя компьютеров, который работал с Google и Facebook. Римасаускас также открыл банковские счета на имя компании. В результате веб-гиганты понесли суммарный ущерб на сумму более 120 миллионов долларов.

А вот ещё один нашумевший случай: китайский производитель запчастей для самолётов FACC потерял почти 60 миллионов долларов в результате аферы, когда мошенники выдавали себя за высокопоставленных руководителей и обманом заставляли сотрудников переводить им средства. После инцидента FACC потратила ещё несколько миллионов, пытаясь в суде выбить компенсацию со своего генерального директора и финансового директора. Представители компании утверждали, что руководители не внедрили надлежащую систему контроля внутренней безопасности, однако в иске FACC было отказано.

Клон-фишинг (Clone Phishing)

Принцип этой фишинговой атаки заключается в том, что хакер отправляет поддельное электронное письмо, замаскированное под обычное, причём адрес, с которого было отправлено письмо, очень похож на один из тех, которые используют известные и надёжные источники (например, Mail.crop вместо Mail.corp). То есть фишинговые электронные письма выглядят так, будто их прислал ваш банк или провайдер услуг, и его сотрудники просят предоставить вашу личную информацию.

Таким образом, мошенники копируют форму корпоративного электронного письма, создавая почти идентичный образец: вот только такое письмо отправляется не с настоящего, а с похожего адреса. Тело письма выглядит так же, как и в тех письмах, которые пользователь уже получал от этой организации, однако ссылки в письме заменяются на вредоносные. Кроме того, изобретательные преступники могут даже объяснить жертве, почему она снова получает «то же самое» сообщение.

Фактически такие письма преследуют единственную цель: «социальные хакеры» пытаются заставить получателя раскрыть личную или финансовую информацию путём нажатия на ссылку в письме, в результате чего пользователь перенаправляется на внешне похожий, но контролируемый преступниками сайт, предназначенный для кражи личной информации.

Свежий пример клон-фишинга: в январе 2022 года была совершена масштабная атака, целью которой было хищение учётных данных с сервиса Office 365. Злоумышленникам удалось успешно имитировать сообщения от Министерства труда США (DoL). Это мошенничество является наглядным примером того, насколько эффективными становятся попытки фишинга. В данном случае адреса с реальным доменом dol.gov подменялись адресами с предварительно купленных мошенниками доменов dol-gov.com и dol-gov.us. При этом фишинговые электронные письма успешно проходили через шлюзы безопасности целевых организаций. В электронных письмах использовались официальные атрибуты DoL, а сами письма были написаны профессионально, приглашая получателей принять участие в торгах по государственному проекту. Инструкции по торгам были включены в трёхстраничный PDF-файл со встроенной кнопкой «Заявиться». При переходе по ссылке жертвы перенаправлялись на фишинговый сайт, который выглядел идентично реальному сайту DoL. Сайт поддельных торгов предлагал пользователям ввести свои учетные данные Office 365 и даже отображал сообщение об ошибке после первого ввода. Таким образом гарантировалось, что жертва введёт свои учетные данные дважды, что уменьшало вероятность ошибочного ввода. Этой ситуации не возникло бы, если в целевой организации были бы приняты более эффективные меры безопасности электронной почты.

Scareware (пугалка)

Суть этого типа атак заключается в том, что жертву пугают (чаще всего всплывающими окнами при посещении взломанных мошенниками сайтов), заставляя думать, что её компьютер заражён вредоносным ПО или же имеет случайно загруженный нелегальный контент. Через некоторое время, когда мошенник понимает, что жертва созрела, он предлагает решение этой фиктивной проблемы. Однако на самом деле та программа, которая предлагается жертве под видом антивируса, представляет собой вредоносное ПО, целью которого является хищение личной информации пользователя. Таким образом, создатели «пугалок» используют технологию внушения, вызывая страх пользователя и подталкивая его к установке поддельного антивирусного программного обеспечения.

Baiting (приманка)

Весьма оригинальный метод социальной инженерии, когда расчёт делается на один из самых распространённых человеческих пороков — любопытство. Суть приманки в том, что злоумышленник намеренно оставляет заражённые вредоносным ПО устройства (например, USB-накопители) в местах, где их обязательно найдут (например, в курилке офисного здания). Жертва заглатывает эту нехитрую наживку и вставляет флешку компьютер, в результате чего происходит автоматическая установка вредоносных программ в систему. Ещё один вид наживок распространяется через интернет. Потенциальным жертвам предлагается заманчивая реклама, которая на самом деле ведёт на вредоносные сайты или побуждает пользователей загружать заражённое вредоносным ПО приложение — чаще всего, разумеется, «бесплатное». Кроме того, злоумышленники нередко комбинируют приманки со Scareware-атаками, только на этот раз «пугалки» настоящие, ведь компьютер уже заражён.

Water-Holing («водопой»)

Название полностью отражает суть атаки, только «вода» здесь — отравленная. Используя сетевые уязвимости, злоумышленник пытается скомпрометировать определённую группу людей, заражая сайты, которые они посещают и которым доверяют. Объектами атак типа «водопой» нередко становятся популярные сайты, которые называют «целевой группой» (target group). Своих жертв киберпреступники, практикующие Water holing (другое название: Watering hole), называют «целевой добычей» (target prey), и чаще всего в роли такой добычи выступают сотрудники государственных учреждений или крупных организаций.

Хакеры изучают уязвимости сайтов «целевой группы» и внедряют туда вредоносное ПО, обычно спрятанное в JavaScript или прямо в HTML коде. Этот вредоносный код перенаправляет «добычу» с сайтов целевой группы на другой, где установлены вредоносное ПО или реклама. Теперь вирусы готовы заражать компьютеры, как только жертвы будут заходить на скомпрометированные сайты.

Pretexting attack (атака с предлогом)

Суть атаки заключается в том, что одна сторона просто лжёт другой, чтобы получить доступ к привилегированным данным. Мошенничество часто инициируется недобросовестным сотрудником, который делает вид, что ему нужна конфиденциальная информация от жертвы для выполнения важной задачи. Никакого взлома — чистое психологическое воздействие, которое выглядит очень естественно.

Quid pro quo (лат. «услуга за услугу»)

Такая атака обычно выполняется мошенниками, которые не имеют в своём арсенале продвинутых инструментов взлома, однако проводят предварительное исследование целей. Используя этот вид атак, злоумышленник делает вид, что оказывает жертве важную услугу. Например, хакер находит кого-то с высокими привилегиями доступа к сети и звонит ему по телефону, представляясь сотрудником службы технической поддержки компании. При успешных переговорах и согласии жертвы на «помощь» в решении якобы обнаруженных проблем, киберпреступник начинает управлять жертвой, заставляя её совершать определённые действия. Эти действия в итоге приводят к запуску вредоносного ПО в систему или же к краже регистрационных данных.

Honey Trap, Honey Pot («медовая ловушка», «горшочек мёда»)

Помните басню про ворону и лисицу? Принцип атак типа Honey Pot точно такой же. Мошенник знакомится с жертвой и притворяется, что испытывает к ней определённый интерес (например, романтическое или сексуальное влечение). Постепенно завязываются виртуальные «отношения», которые жертва начинает воспринимать всерьёз. А обаятельный преступник, не теряя времени даром, постепенно собирает конфиденциальную информацию, которая затем может быть использована, например, для взлома аккаунтов в соцсетях или ящика электронной почты. Также мошенник может получить от доверчивой жертвы удалённый доступ к её компьютеру.

Tailgating или Piggyback («задняя дверь», «катание на спине»)

Ещё один оригинальный приём из арсенала специалистов по социальной инженерии, который чем-то похож на предыдущий. В данном случае преступник входит в охраняемое помещение, следуя за кем-то с картой доступа. Разумеется, хакер уже является «другом» сотрудника с привилегированным доступом и проходит за ним в запретную зону.

Rogue Attack (мошенническая атака)

Этот способ представляет собой разновидность Scareware атак. На компьютер жертвы под предлогом безопасности устанавливается вредоносное ПО, а злоумышленник убеждает жертву, что это программное обеспечение полностью законно и безопасно. Установленная программа затем создаёт всплывающие окна и оповещения, которые советуют пользователю загрузить новое «безопасное программное обеспечение». Всплывающие окна нередко показывают пользователю несколько вариантов соглашения (с разными сценариями). Однако разницы нет: нажав «да» на любой из этих вариантов, пользователь загружает на свой компьютер опасную программу. Теперь компьютер в распоряжении злоумышленника.

Кража с диверсией (Diversion Theft)

Здесь «социальные инженеры» обманом заставляют службу доставки или курьера доставлять ничего не подозревающим покупателям подделки. А дорогие вещи, естественно, попадают прямо в руки к мошенникам. Это работает следующим образом: преступники подсаживают в компанию по доставке своих подельников, а последние получают лёгкий доступ к списку товаров для доставки, которые затем можно оперативно подменять. Этот способ кражи возник ещё до появления интернета (его родина — лондонский Ист-Энд), однако с развитием сетевых технологий преступникам стало проще манипулировать информацией.

Как защититься от атак с использованием средств социальной инженерии

Самый важный шаг в защите отдельных сотрудников и целой организации от атак с помощью социальной инженерии — систематическое и постоянное информирование всех пользователей (на всех уровнях и во всех отделах) о типах этих атак и о том, какие психологические приёмы используют злоумышленники, чтобы получить нужные данные. Кроме того, нельзя забывать и о других профилактических мерах:

-

Тестирование на проникновение. Эксперты по кибербезопасности рекомендуют IT-отделам регулярно проводить тестирование на возможные атаки с использованием методов социальной инженерии. Это поможет администраторам узнать, какие пользователи представляют наибольший риск для определённых типов атак. Тест на проникновение — это искусственно смоделированная кибератака на компьютерную систему или определённых пользователей для проверки наличия уязвимостей. Такие периодические тесты полезны тем, что позволяют определить готовность пользователей, и оценить возможные масштабы утечки данных. Проводить имитацию фишинговых тестов можно с использованием специальных программ. В ходе тестов сотрудникам рассылают фишинговые электронные письма и выясняют, кто попадается на тактики социальной инженерии. Затем эти сотрудники могут пройти переподготовку.

-

Двухфакторная аутентификация (2FA). 2FA включает два метода подтверждения личности: например, пароль и код на телефон. Это один из наиболее эффективных методов противодействия атакам по технологиям социальной инженерии.

-

Использование защиты от вредоносных программ. Такая защита должна быть комплексной и включать антивирусное ПО для веб-сёрфинга, почтовый антивирус и антишпионское ПО (antimalware). Некоторые компании предоставляют пакетную защиту, но можно использовать и несколько хороших приложений от разных разработчиков. Одной из наиболее важных задач такой защиты является предотвращение опасностей при нажатии пользователем на ссылки из писем и в мессенджерах. Таким образом, если пользователь нажимает на ссылку (в браузере, электронной почте или мессенджере) и если веб-страница является подозрительной с точки зрения сетевых угроз, защита должна предотвращать загрузку страницы с вредоносным контентом и блокировать её.

-

Регулярные обновления операционной системы. Операционные системы на всех компьютерах организации должны оперативно обновляться, поскольку разработчики часто выпускают фиксы для устранения замеченных уязвимостей.

-

Правильный подбор и периодическая смена пароля. В качестве эффективной превентивной меры организациям следует применять строгие политики управления паролями. Сотрудники должны быть обязаны периодически менять свои пароли и, что не менее важно, правильно составлять их. Лучший вариант здесь: случайно сгенерированные сложные пароли, подобрать которые практически невозможно. Разумеется, нужно обучить сотрудников и правильному хранению таких паролей.

-

Использование брандмауэра. Хороший сетевой фаервол (WAF) блокирует вредоносные запросы, которые также могут включать и атаки с использованием социальной инженерии. Таким образом, прежде чем посетители попадают на ваш сайт, они фильтруются WAF, который определяет, является ли подключение безопасным, и блокирует подключение, если оно похоже на мошенническую атаку.

-

Создание позитивной атмосферы. Ваши сотрудники должны чувствовать себя комфортно, без стеснения сообщая о своих подозрениях, если они считают, что стали жертвой атаки социальной инженерии: но они не сделают этого, если будут чувствовать угрозу наказания или общественного осуждения. Это важно, поскольку если о таких атаках сообщается сразу после их возникновения, угроза может быть оперативно устранена до того, как компании будет нанесён слишком большой ущерб.

Но эти советы предназначены прежде всего руководству компании и IT-специалистам, а что же делать пользователям, в том числе и с высоким уровнем доступа, которые тоже часто теряют бдительность? Им мы тоже дадим несколько советов, которые с некоторой вероятностью помогут предотвратить создание уязвимостей.

-

Чтобы определить, было ли письмо подделано, тщательно проверяйте имя отправителя и адрес электронной почты на наличие ошибок.

-

С подозрением относитесь к любым неожиданным сообщениям, особенно от тех, кого вы не знаете.

-

Избегайте загрузки подозрительных вложений электронной почты.

-

Не переходите по ссылкам из подозрительных писем. А лучше взять в привычку вообще не кликать по таким ссылкам, не убедившись на 100%, что они ведут на надёжный сайт.

И напоследок красноречивая статистика: в американском отчете о киберпреступности за 2019 год говорится, что фишинговые атаки нанесли ущерб физическим и юридическим лицам в размере около 58 миллионов долларов. Кроме того, около 115 тысяч человек или организаций стали жертвами этих атак. И чтобы адекватно оценить эти цифры и масштаб угрозы, следует иметь в виду, что этот отчёт касается только США.

Социальная инженерия — это совокупность психологических и социологических приемов, методов и технологий, которые позволяют получить конфиденциальную информацию. Кибермошенников, которые используют эти приемы на практике, называют социальными инженерами. Пытаясь найти доступ к системе или ценным данным, они используют самое уязвимое звено — человека, который считается наименее устойчивым к внешнему воздействию. Почему так происходит?

Предпосылки для появления социальной инженерии

«Миром правят данные», «данные — новая нефть». Эти выражения отражают сегодняшнюю картину отношения к информации. У бизнеса — как в IT-сфере, так и любой другой — информация часто имеет очень высокую ценность и от нее зависит успешность компании, ее развитие, безопасность клиентов и репутация. Но в любой системе, которая связана с получением, хранением, обработкой данных, всегда участвует человек. И пока другие методы защиты справляются с сохранением конфиденциальных данных в тайне, человеческий фактор становится тем ключом, который открывает двери мошенникам.

В social engineering все строится вокруг слабостей человека. С одной стороны, это личностные качества: сопереживание, наивность, доверчивость, лояльность к чужим слабостям, страх. С другой — качества профессиональные: недостаток знаний, неумение применять их на практике, игнорирование инструкций и должностных обязанностей. Поэтому социальную инженерию часто называют «взломом» человека. На практике каждый взлом может иметь серьезные последствия, в первую очередь, для компании, в которой работает человек.

Ежегодный ущерб от киберпреступников, которые используют приемы социальной инженерии, оценивается в десятки миллиардов долларов США. Одним из самых первых громких дел с применением social engineering’а стало дело Кевина Митника. Его начинания продолжили другие: Братья Бадир, хакер по имени Архангел, Питер Фостер. Некоторые истории легли в основу сценариев для художественных фильмов — например, кинолента «Поймай меня, если сможешь» с Леонардо ди Каприо в главной роли основана на реальных фактах.

Основные приемы социальной инженерии

Фишинг

Это сбор пользовательских данных для авторизации (логинов и паролей) в различных онлайн-сервисах. Фишинг популярен, о нем многие знают, но, тем не менее, попадаются на его «удочку». Обычно он представляет собой массовые рассылки спама по электронной почте. Потенциальным жертвам приходят письма якобы от сервисов, которыми они пользуются: платежных систем, онлайн-магазинов и т. п. Эти письма — поддельные, их задача в том, чтобы заставить пользователя перейти по ссылке или кнопке, а затем оставить мошенникам авторизационные данные. Чтобы вызвать больше доверия, мошенники придумывают серьезные причины для перехода по ссылке: например, просят жертву обновить пароль или подтвердить какое-то действие в системе.

Претекстинг

Методика психологической манипуляции по заранее подготовленному сценарию. Сценарий реализуется во время голосового общения, в ходе которого жертва сообщает киберпреступнику нужную ему информацию или выполняет действие, которое приведет его к желанной цели. Часто социальные инженеры представляют сотрудниками банков, кредитных сервисов, техподдержки или других служб, которым человек по умолчанию доверяет. Для большей достоверности они сообщают потенциальной жертве какую-либо информацию о ней: имя, номер банковского счета, реальную проблему, с которой она обращалась в эту службу ранее.

Плечевой серфинг

Проще говоря, это подглядывание из-за спины. Так легко получить пароли и логины для входа в местах общественного пользования: кафе и ресторанах, парках и залах ожидания в аэропорту или на вокзале.

Сбор данных из открытых источников

Это не только соцсети (хотя сегодня они особенно актуальны), но и информация в поисковых системах, блогах, на форумах, в профессиональных сообществах и сообществах по интересам, на сайтах с частными объявлениями, на офлайн-мероприятиях: конференциях, докладах, мастер-классах.

«Кви про кво»

Второе название — «услуга за услугу». Эта техника атаки предполагает общение по электронной почте или телефону. Мошенник представляется сотрудником, например, техподдержки, и предлагает жертве помочь ему устранить определенные неполадки в онлайн-системе или на рабочем месте. Жертва, выполняя его указания, лично передает ему средства доступа к важной информации.

Троянский конь/дорожное яблоко

Метод предполагает подбрасывание «приманки», которая с высокой вероятностью заинтересует потенциальную жертву. Такой приманкой обычно становится носитель информации — например, флеш-карта, CD-диск или карта памяти к телефону. Жертве станет любопытно, что находится на носителе, она вставит их в ноутбук или телефон, а мошенник с помощью специальной программы получит доступ к информации. Приманкой может быть и email-сообщение, которое сулит получение быстрой прибыли, выигрыша, наследства и других вещей, которые точно заинтересуют многих получателей письма и заставят выполнить содержащиеся в нем инструкции.

Обратная социальная инженерия

Методика направлена на то, чтобы жертва сама обратилась к социальному инженеру и выдала ему необходимые сведения. В этой ситуации мошенники часто прибегают к диверсиям: подстраивают поломку компьютера, проблемы с авторизацией и делают так, чтобы сотрудник попросил их помочь с устранением проблемы.

Что такое социальная инженерия, уже понятно по перечисленным методам. Но это далеко не все, чем пользуются кибермошенники. В мире популярен мобильный банкинг, и социальные инженеры применяют свои знания, чтобы получить доступ к карточным счетам жертвы. Так выделилось отдельное направление, которое называют кардингом. За этим определением скрываются махинации с банковскими картами. Если раньше использовались физические способы получения информации (специальные устройства считывали пароли прямо на терминалах), то теперь это проще сделать с помощью методов социальной инженерии, психологическими приемами заставляя жертву раскрыть номер карты, срок ее действия, CVV-код и получить полный контроль над банковским счетом.

Мошенники активно пользуются социальными сетями, в которых пользователи делятся событиями из личной жизни и увлечениями. Чтобы получить доступ к аккаунту (любому, не только в соцсети), хакеры изучают страницу потенциальной жертвы: когда и где она родилась и живет, кто ее родители, ее хобби, какие мероприятия посещает, с кем дружит. Взломав профиль друга жертвы, легко будет установить с ней контакт и получить нужные сведения, прикрываясь благими намерениями.

Еще один инструмент социальных инженеров — СМС-рассылки. В них обычно сообщают о выигранных автомобилях и крупных суммах, об угрозе немедленной блокировки банковской карты и попавших в беду родственниках. Человек, у которого таким способом вызвали интерес, сочувствие или страх, способен на многое, в том числе поделиться секретной информацией, не подозревая, что передает ее в руки мошенников.

Методы работы социальных инженеров

Опытный социальный инженер редко использует одну технику сбора данных. Обычно методы социальной инженерии — это комплекс инструментов, которые применяются в зависимости от обстоятельств.

Он:

- Представляется сотрудником сервисных служб, проверяющим или руководителем;

- Подглядывает из-за плеча, чтобы узнать логин и пароль;

- Отправляет фишинговые электронные письма и сообщения в мессенджеры;

- Тайно записывает нажатия клавиш, пока жертва работает за компьютером;

- Записывает голосовые сообщения, похожие на сообщения роботов;

- Просит о помощи, где жертва раскроет важны данные.

Атака методами социальной инженерии

Сбор информации о потенциальном объекте

Чтобы эффективно применить методы социальной инженерии, нужно знать, с чем и кем имеет дело кибермошенник. В компании преступника может заинтересовать количество сотрудников, графики их работы, перемещения, страхи, конфликты на рабочем месте и другое, что делает их уязвимыми.

Выбор жертвы и сбор данных о ней

Наибольший интерес представляют данные для авторизации, аккаунты в социальных сетях, сообщения на форумах, в чатах, сведения о перемещении, личный адрес, связи с другими людьми (родственниками, коллегами, друзьями), общедоступная информация из поисковых сервисов.

Информационная атака

Получение физического или онлайн-доступа к ценной информации, сбор базы логинов/паролей, документы или другая цель, которую преследует кибермошенник. Атака осуществляется после контакта мошенника с жертвой. Установить контакт можно разными способами: в реальном или телефонном разговоре, онлайн (отправив письмо на e-mail или написав в соцсети).

Использование полученных данных

Информацию, которая попала в руки киберпреступнику, можно использовать для доступа к банковскому счету, чтобы скомпрометировать компанию, попросить выкуп за возврат доступа или нераспространение украденного.

Что такое тест на проникновение

Когда упоминается социальная инженерия, определение ее предполагает, что по ту сторону от жертвы всегда стоит кибермошенник. Это не так. Сегодня инструменты социального инжиниринга используются для повышения информационной безопасности предприятия через тесты на проникновение.

Специалисты, которые занимаются тестированием на проникновение, точно также используют психологические и социологические приемы для получения ценной корпоративной информации. Но их цель — закрыть слабые места, выявить пробелы в знаниях сотрудников и повысить сознательность там, где речь идет о конфиденциальных данных и способах обращения с ними.

Как защитить компанию от социальной инженерии

Так как самым уязвимым элементов в системе безопасности остается человек, мероприятия по защите будут затрагивать именно его. Исключением будет установка последних обновлений для антивирусных приложений и надежного брандмауэра на рабочие машины сотрудников.

Инструкции по работе с информацией

Информация, с которой работает сотрудник, является собственностью компании. То же касается авторизационных данных в корпоративных системах. Некоторые компании уже перешли на регулярную смену прав доступа, но некоторые сотрудники продолжают оставлять логины и пароли на виду, не скрывая их от потенциальных мошенников или легко передаю их третьим лицам без должных оснований.

Инструкции по общению с клиентами/посетителями/техподдержкой

Не важно, кем является человек, который хочет прямо или косвенно получить от сотрудника ценные данные или доступ к ним. Главное, чтобы сотрудник имел четкие инструкции, какую информацию он вправе передавать и на каких основаниях. Третьи лица, которые не связаны с компанией, но интересуются процессами в ней, должны вызывать подозрение и ответную реакцию: о них следует доложить службе безопасности компании.

Повышение осведомленности

Регулярно появляются новые способы информационных атак, методы взлома, в том числе, социальной инженерии. Значит, компании необходимо регулярно обучать персонал принципам работы с корпоративными данными и напоминать об ответственности, которая на них возложена. Сотрудники обязаны знать, к каким последствиям может привести раскрытие конфиденциальных данных с помощью социальной инженерии.

Помимо этого, руководству компании следует разработать регламенты и инструкции, касающиеся вопросов хранения, использования, распространения и передачи авторизационных и других данных третьим лицам.

С момента появления компьютеров и начала развития Интернета программисты всеми силами стремятся обеспечить компьютерную безопасность. Но даже сегодня добиться этого на 100% не удалось никому. Однако давайте представим, что этот результат все же достигнут благодаря мощнейшей криптографии, усиленным протоколам безопасности, надежному программному обеспечению и другим элементам защиты. В итоге мы получаем абсолютно безопасную сеть, и можем смело в ней работать.

«Прекрасно! – скажете вы, – дело в шляпе!», но окажетесь неправы, ведь этого недостаточно. Почему? Да потому что пользу от любой компьютерной системы можно получить лишь при участии пользователей, т.е. людей. И как раз это взаимодействие между компьютером и человеком несет в себе серьезную опасность, и человек зачастую оказывается наиболее слабым звеном в цепи мер безопасности. К тому же он сам и является причиной, по которой безопасность оказывается неэффективной.

В информационный век манипулировать людьми стало проще, ведь есть Интернет и мобильная связь, которые позволяют взаимодействовать без непосредственного контакта. Существуют даже специальные методы, помогающие злоумышленникам «оперировать» людьми так, как им хочется. Их комплекс называется социальной инженерией, и в этой статье мы попробуем выяснить, что же это такое.

Социальная инженерия: что это и как она появилась?

Несложно догадаться, что даже самая навороченная система безопасности уязвима, когда ей управляет человек, тем более, если этот человек доверчив, наивен и психологически неустойчив. И когда на машину (ПК) совершается атака, ее жертвой может выступать не только компьютер, но и человек, который за ним работает.

Именно такая атака на сленге социальных хакеров называется социальной инженерией. В традиционной форме она выглядит как телефонный звонок, где звонящий выдает себя за кого-то другого, желая выудить у абонента конфиденциальную информацию, чаще всего – пароли. Но в нашей статье мы рассмотрим явление социальной инженерии в более широком понимании, подразумевая под ним любые возможные методы психологических манипуляций, такие как шантаж, игра на чувствах, обман и т.п.

В этом понимании социальная инженерия является методом управления действиями людей без применения технических средств. Чаще всего он воспринимается как незаконный метод получения разных ценных сведений. Используется же он преимущественно в Интернете. Если вам интересны примеры социальной инженерии, то вот один из самых ярких:

ПРИМЕР: Злоумышленник хочет узнать пароль от личного кабинета Интернет-банка у человека. Он звонит жертве по телефону и представляется сотрудником банка, просит назвать пароль, ссылаясь на серьезные технические проблемы в системе организации. Для большей убедительности он называет вымышленное (или узнанное заранее реальное) имя сотрудника, его должность и полномочия (если потребуется). Чтобы заставить жертву поверить, социальный хакер может наполнить свою историю правдоподобными деталями, сыграть на чувствах самой жертвы. После того как злоумышленник получил сведения, он все также мастерски прощается со своим «клиентом», а затем использует пароль для входа в личный кабинет и кражи средств.

Как ни странно, но даже в наше время есть люди, которые клюют на такие удочки, и доверчиво рассказывают социальным хакерам, все, что им нужно. А в арсенале последних может быть немало техник и приемов. О них мы тоже расскажем, но чуть позже.

Социальная инженерия – наука (направление), появившаяся сравнительно недавно. Ее социологическое значение состоит в том, что она оперирует специфическими знаниями, направляющими, систематизирующими и оптимизирующими процесс создания, модернизации и применения новых социальных реальностей. В некотором смысле она дополняет социологическое знание, преобразуя научные знания в алгоритмы деятельности и поведения.

В определенной форме люди использовали социальную инженерию с древних времен. Например, в Древнем Риме и Древней Греции очень уважали специально подготовленных риторов, способных убедить собеседника в его «неправоте». Эти люди участвовали в дипломатических переговорах и решали государственные проблемы. Позже социальную инженерию взяли на вооружение спецслужбы, такие как ЦРУ и КГБ, агенты которых с успехом выдавали себя за кого угодно и выведывали государственные тайны.

К началу 1970-х годов стали появляться телефонные хулиганы, нарушавшие покой разных компаний ради шутки. Но со временем кто-то сообразил, что, если использовать техничный подход, можно достаточно легко получать разную важную информацию. И уже к концу 70-х бывшие телефонные хулиганы превратились в профессиональных социальных инженеров (их стали называть синжерами), способных мастерски манипулировать людьми, по одной лишь интонации определяя их комплексы и страхи.

Когда же появились компьютеры, большинство синжеров сменило профиль, став социальными хакерами. Теперь понятия «социальная инженерия» и «социальные хакеры» синонимичны. А с мощным развитием социальной инженерии стали появляться ее новые виды и расширился арсенал методик.

Посмотрите это небольшое видео, чтобы узнать, как социальные хакеры манипулируют людьми.

Методы социальной инженерии

Все реальные примеры социальной инженерии говорят о том, что она легко адаптируется к любым условиям и к любой обстановке, а жертвы социальных хакеров, как правило, даже не подозревают, что по отношению к ним применяют какую-то технику, и тем более не знают, кто это делает.

Все методы социальной инженерии основываются на особенностях принятия людьми решений. Это так называемый когнитивный базис, согласно которому люди в социальной среде всегда склонны кому-то доверять. Среди главных методов социальной инженерии выделяются:

- «Троянский конь»

- Претекстинг

- «Дорожное яблоко»

- Фишинг

- Кви про кво

Расскажем о них подробнее.

«Троянский конь»

При использовании «троянского коня» эксплуатируется любопытство человека и его желание получить выгоду. Социальные хакеры отправляют на E-Mail жертвы письмо, в котором есть некое интересное вложение, например, апгрейд для какой-то программы, скрин-сейвер эротического содержания, будоражащая новость и т.д. Метод используется, чтобы вынудить пользователя кликнуть по файлу, который может заразить компьютер вирусом. Часто в результате на экране появляются баннеры, закрыть которые можно только двумя способами: переустановив операционную систему или заплатив злоумышленникам определенную сумму.

Претекстинг

Под термином «претекстинг» подразумевается действие, которое пользователь совершает по предварительно подготовленному претексту, т.е. сценарию. Цель состоит в том, чтобы человек выдал конкретные сведения или совершил конкретное действие. В большинстве случаев претекстинг применяется при телефонных звонках, хотя есть примеры подобных атак по Skype, Viber, ICQ и другим мессенджерам. Но для реализации метода синжер или хакер должен не просто умело лгать, но и заранее провести исследование объекта – узнать его имя, дату рождения, место работы, сумму на счете и т.д. При помощи таких деталей синжер повышает к себе доверие жертвы.

«Дорожное яблоко»

Метод дорожного яблока состоит в адаптации «троянского коня» и требует обязательного применения какого-то физического носителя информации. Социальные хакеры могут подбрасывать загрузочные флешки или диски, подделанные под носители с интересным и/или уникальным контентом. Все, что нужно, – это незаметно подложить жертве «дорожное яблоко», например, в машину на парковке, в сумку в лифте и т.д. А можно просто оставить этот «фрукт» там, где жертва его с большой долей вероятности увидит и возьмет сама.

Фишинг

Фишинг является очень распространенным методом получения конфиденциальных сведений. В классическом варианте это «официальное» электронное письмо (от платежного сервиса, банка, частного лица высокого ранга и т.д.), снабженное подписями и печатями. От адресата требуется перейти по ссылке на фальшивый сайт (там тоже есть все, что говорит об «официальности и достоверности» ресурса) и ввести какую-то информацию, к примеру, ФИО, домашний адрес, номер телефона, адреса профилей в соцсетях, номер банковской карты (и даже CVV-код!). Доверившись сайту и введя данные, жертва отправляет их мошенникам, а что происходит дальше, догадаться несложно.

Кви про кво

Метод «Кви про кво» используют для внедрения вредоносного ПО в системы различных компаний. Социальные хакеры звонят в нужную (иногда – в любую) компанию, представляются сотрудниками техподдержки и опрашивают работников на наличие каких-либо техническим неисправностей в компьютерной системе. Если неисправности имеются, злоумышленники начинают их «устранять»: просят жертву ввести определенную команду, после чего появляется возможность запуска вирусного ПО.

Вышеназванные методы социальной инженерии встречаются на практике чаще всего, но есть и другие. Кроме того, есть еще и особенный вид социальной инженерии, который также призван повлиять на человека и его действия, но делается по совсем другому алгоритму.

Обратная социальная инженерия

Обратная социальная инженерия и социальные хакеры, специализирующиеся на ней, выстраивают свою деятельность в трех направлениях:

- Создаются ситуации, вынуждающие людей обращаться за помощью

- Рекламируются услуги по решению проблем (сюда же входит опережение помощи настоящими специалистами)

- Оказывается «помощь» и воздействие

В случае с этим видом социальной инженерии злоумышленники изначально изучают человека или группу людей, на которых планируется оказать влияние. Исследуются их пристрастия, интересы, желания и потребности, и влияние оказывается именно через них с помощью программ и любых других методов электронного воздействия. Причем программы должны сначала работать без сбоев, чтобы не вызывать опасений, а уже потом переключаться на вредоносный режим.

Примеры обратной социальной инженерии – тоже не редкость, и вот один из них:

Социальные хакеры разрабатывают программу для конкретной компании, исходя из ее интересов. В программе заложен вирус замедленного действия – через три недели он активируется, а система начинает давать сбои. Руководство обращается к разработчикам, чтобы они помогли устранить проблему. Будучи готовыми к такому развитию событий, злоумышленники присылают своего «специалиста», который, «решая проблему», получает доступ к конфиденциальной информации. Цель достигнута.

В отличие от обычной социальной инженерии, обратная более трудоемка, требует особых знаний и навыков и используется для воздействия на более широкую аудиторию. Зато эффект от нее потрясающий – жертва без сопротивления, т.е. по своему собственному желанию раскрывает перед хакерами все карты.

Таким образом, любой вид социальной инженерии практически всегда используется со злым умыслом. Некоторые люди, конечно, говорят о ее пользе, указывая на то, что с ее помощью можно разрешать социальные проблемы, сохранять социальную активность и даже адаптировать социальные институты к меняющимся условиям. Но, несмотря на это, успешнее всего ее применяют для:

- Обмана людей и получения конфиденциальной информации

- Манипулирования и шантажа людей

- Дестабилизации работы компаний для последующего их разрушения

- Воровства баз данных

- Финансовых махинаций

- Конкурентной разведки

Естественно, это не могло остаться незамеченным, и появились методы противодействия социальной инженерии.

Защита от социальной инженерии

Сегодня в крупных компаниях систематически проводят всевозможные тесты на сопротивляемость социальной инженерии. Почти никогда действия людей, подпавших под атаку социальных хакеров, не носят умышленного характера. Но тем они и опасны, ведь если от внешней угрозы защититься сравнительно легко, то от внутренней – намного сложнее.

Чтобы повысить безопасность, руководство компаний проводит специализированные тренинги, контролирует уровень знаний своих сотрудников, а также само инициирует внутренние диверсии, что позволяет установить степень подготовленности людей к атакам социальных хакеров, их реакцию, добросовестность и честность. Так, на E-Mail могут присылать «зараженные» письма, вступать в контакт в Skype или соцсетях.

Сама же защита от социальной инженерии может быть как антропогенной, так и технической. В первом случае привлекается внимание людей к вопросам безопасности, доносится суть серьезности данной проблемы и принимаются меры по привитию политики безопасности, изучаются и внедряются методы и действия, повышающие защиту информационного обеспечения. Но у всего этого есть один недостаток – все эти способы пассивны, и многие люди просто пренебрегают предупреждениями.

Что же касается технической защиты, то сюда относятся средства, затрудняющие доступ к информации и ее использованию. Учитывая то, что самыми «популярными» атаками социальных хакеров в Интернете стали электронные письма и сообщения, программисты создают особое ПО, фильтрующее все поступающие данные, и это касается как частных почтовых ящиков, так и внутренней почты. Фильтры анализируют тексты входящих и исходящих сообщений. Но здесь есть трудность – такое программное обеспечение загружает серверы, что может тормозить и сбивать работу системы. К тому же невозможно предусмотреть все вариации написания потенциально опасных сообщений. Однако технологии совершенствуются.

А если говорить конкретно о средствах, препятствующих использованию полученных данных, они делятся на:

- Блокирующие использование информации везде, кроме рабочего места пользователя (аутентификационные данные привязываются к электронным подписям и серийным номерам комплектующих ПК, физическим и IP-адресам)

- Блокирующие автоматическое использование информации (сюда относится всем нам знакомая Captcha, где паролем служит картинка или ее искаженная часть)

Оба этих способа блокируют возможность автоматизации и смещают баланс между ценностью сведений и работой по их получению в сторону работы. Поэтому даже при наличии всех данных, выданных ничего не подозревающими пользователями, социальные хакеры сталкиваются с серьезными трудностями в их практическом применении.

А любому обычному человеку для защиты от социальной инженерии мы советуем просто сохранять бдительность. Получая на электронную почту письмо, обязательно внимательно читайте текст и ссылки, старайтесь понять, что находится в письме, от кого оно пришло и зачем. Не забывайте пользоваться антивирусами. Если же неизвестные звонят по телефону с незнакомого номера, никогда не называйте своих личных данных, тем более тех, которые касаются ваших финансов.

Кстати, в этом видео, пусть и коротко, но интересно рассказано о том, как защититься от социальной инженерии.

И, напоследок, мы хотим познакомить вас с некоторыми из книг по социальной инженерии, в том числе как области социологического знания, чтобы при желании вы могли познакомиться с темой подробнее.

В этих книгах есть множество практических рекомендаций о том, как овладеть распространенными манипулятивными техниками и приемами. Также вы узнаете о наиболее эффективных методах социальной инженерии и научитесь распознавать их и защищаться от атак.

Книги по социальной инженерии:

- Кевин Митник «Призрак в сети»

- Кевин Митник, Вильям Саймон «Искусство вторжения»

- Кевин Митник, Вильям Саймон «Искусство обмана»

- Крис Касперски «Секретное оружие социальной инженерии»

- Пол Экман «Психология лжи. Обмани меня, если сможешь»

- Пол Экман «Психология эмоций. Я знаю, что ты чувствуешь»

- Эрик Берн «Игры, в которые играют люди»

И вместе с книгами почитайте несколько наших статей о манипуляции:

- Как распознать эмоциональную манипуляцию

- Как противодействовать манипуляции

- Как общаться с манипуляторами

- Приемы манипуляции в дискуссии

- Манипуляции СМИ

Помните, что овладеть искусством управления действиями окружающих способен каждый, но эти умения нужно использовать во благо людям. Иногда направлять человека и подталкивать его к выгодным нам решениям полезно и удобно. Но намного важнее уметь определять социальных хакеров и обманщиков, чтобы не стать их жертвой; намного важнее и самому не быть одним из них. Желаем вам мудрости и полезного жизненного опыта!

Что такое социальная инженерия, как хакеры манипулируют людьми и можно ли от этого защититься, объясняет Александр Дубина — руководитель направления информационной безопасности компании Softline в Беларуси.

Содержание

Социальная инженерия: как это работает

Когда хакеры пытаются взломать Пентагон или чей-то биткоин-кошелек, они ищут уязвимости в системе, разрабатывают сложные вирусы или программы, которые могут обойти все стадии защиты. Чтобы украсть деньги с карты или завладеть секретной информацией, можно воспользоваться социальной инженерией — методом, который позволяет воровать данные по телефону или с помощью email-сообщений.

Социальная инженерия — способ получить конфиденциальную информацию с помощью психологического воздействия на человека. Потом украденную информацию используют для того, чтобы снять деньги с банковской карты, завладеть аккаунтами жертвы или просто навредить ее репутации.

По статистике PurpleSec — ветерана в сфере кибербезопасности, в 98% хакерских атак используются методы социальной инженерии.

Один из свежих примеров: восемнадцатилетний хакер взломал Uber с помощью социальной инженерии. Он сам рассказал, что получил доступ к системам компании с помощью одного из сотрудников. Для этого постоянно отправлял ему уведомления о входе в систему с многофакторной аутентификацией. А потом связался в WhatsApp, притворился IT-специалистом и заявил, что уведомления MFA прекратятся, когда жертва подтвердит вход в систему.

По теме

— Kevin Beaumont (@GossiTheDog) September 16, 2022

Основные приемы и методы социальной инженерии